Ažurirano: 17. septembar 2024.

Ako ste sistemski administrator, smatrate da je bezbednost instaliranje bezbednosnih alatki, njihovo podešavanje kako bi štitile od najnovijih pretnji, stavljanje zakrpa na servere i krajnje tačke i ponovno instaliranje sistema kada se zaraze virusom. To nije jednostavan posao, ali su bar njegovi parametri direktni.

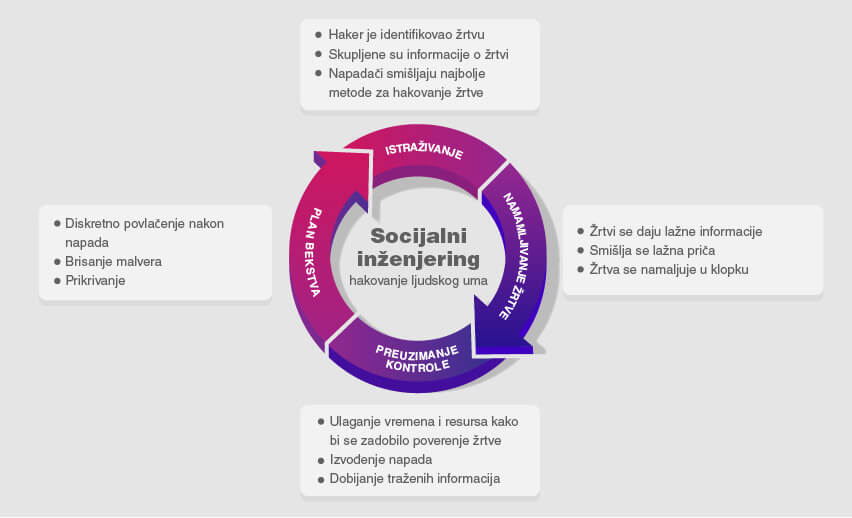

Ako radite sve to, ipak samo obavljate polovinu svog posla. Neki od najefektivnijih sajber napada koje ćete sresti nisu usmereni ka hardveru ili softveru – usmereni su ka ljudima. Za napade tehnikom socijalnog inženjeringa nije potrebno ništa više od telefona ili imejl naloga.

Napadi pomoću socijalnog inženjeringa dešavaju se ovako: Prvo, napadač će pozvati ili poslati imejl podršci predstavljajući se kao svoja meta. Reći će da je zaboravio svoju lozinku i izmisliće neverovatnu priču koja to potkrepljuje. Tako će ubediti predstavnika korisničke podrške da promeni registrovanu imejl adresu koja pripada meti u adresu koja pripada napadaču, a potom će resetovati lozinku. Na taj način će napadač postati vlasnik naloga svoje mete.

Koliko ste izloženi napadima tehnikom socijalnog inženjeringa?

Napadi pomoću socijalnog inženjeringa deluju pouzdano i ne zahtevaju posebne veštine programiranja. Tehnologija poznata kao „VoIP spoofing“ omogućava napadaču da prikaže kao da njegov poziv dolazi od strane telefona njegove mete – ova tehnologija je široko rasprostranjena i ne zahteva posebno znanje, pa samim tim i ne čudi što je učestalost ovih napada velika i u porastu. U 2017., prema informacijama koje su profesionalci detektovali, 76% napada pomoću socijalnog inženjeringa izvedeno je putem telefona ili imejla, s tim što je imejl bio osnovno sredstvo. U 2018., taj broj skočio je na 83%.

Porast napada tehnikom socijalnog inženjeringa i imejl phishing-a doveo je do uporednog rasta incidenata gde su žrtve bile:

- Blackrock

Najveći upravnik imovine bio je žrtva napada ekološkog aktiviste koji je prevario The Financial Times and CNBC. Aktivisti su poslali veoma uverljivu lažnu objavu u kojoj je pisalo da se firma okreće ka ekologiji, što je nakratko postalo senzacija. - Kriptovaluta

Korisnici digitalnog novčanika za kriptovalute poznatiji kao Ethereum bili su žrtve phishing napada maskiranog kao poruke o grešci. Stigao im je mejl koji obaveštava korisnike da instaliraju zakrpu. Umesto toga, priloženi link ih je vodio ka kompromitovanoj verziji programa za prikupljanje novca gde su napadači skupljali svoju digitalnu zaradu. - Obaveštajne agencije

Haker, tada tinejdžer, 2015. je pozvao Verizon, pronašao lične podatke koji pripadaju John Brennan-u – tadašnjem direktoru CIA – i ukrao pristup njegovoj AOL imejl adresi. Na ovoj adresi nalazile su se poverljive informacije, uključujući detalje direktorove prijave za bezbednosnu proveru. Haker je uspeo nakratko i da razgovara sa direktorom preko telefona. Prošlo je više od dve godine pre nego što je napadač pronađen i uhapšen.

Ovi incidenti pokazuju koliko je lako izazvati rasulo pomoću najjednostavnijih sredstava. Hakeri mogu ukrasti novac, prevariti medije i izvući tajne od najmoćnijih ljudi na svetu koristeći samo telefon i imejl adresu.

Kako da se odbranite od napada socijalnog inženjeringa

Postoje dva načina da se odbranite od ove vrste napada.

Pre svega, tu je tehnologija. Rešenje poznato kao DMARC (Domain-based Message Authentication, Reporting & Conformance) dizajnirano je da detektuje i pošalje u karantin prevarantske mejlove, čija adresa koju primalac vidi zapravo nije adresa sa koje je mejl poslat. Iako ova tehnologija šiti potrošače brendova i obezbeđuje da njihovi imejlovi ne budu zloupotrebljeni, stopa prihvatanja je veoma niska – ispod 50% za celu industriju.

Osim tehnologije, tu je i politika zaštite – u ovom slučaju, obuka bezbednosti. Tu administratori bezbednosti obučavaju svoje radnike tako što ih testiraju pomoću primeraka lažnih mejlova. Cilj je da zaposleni uoče razliku između lažnih mejlova i ispravnih članaka. Obuka bezbednosti je više nego prosečno efikasna – stopa phishing mejlova smanjila se za 75% nakon obuke – ali napadačima je dovoljno da obmanu samo jednu osobu kako bi izazvali curenje informacija.

Na kraju, umanjivanje štete i brza reakcija na incident najkorisniji su kao zaštita od phishing napada i napada tehnikom socijalnog inženjeringa. Iako odlučan napadač ima dobre šanse da obmane zaposlenog pomoću lažnih imejlova i telefonskih poziva, dobri administratori će ipak moći da uoče ako dođe do preuzimanja naloga. Iako je jednostavno za napadače da ukradu korisničke naloge, ipak je moguće ograničiti štetu koju mogu izazvati.